Sesiones web

El servidor web de 4D ofrece funciones integradas para la gestión de sesiones web. La creación y el mantenimiento de sesiones web le permiten controlar y mejorar la experiencia del usuario en su aplicación web. Cuando se activan las sesiones web, los clientes web pueden reutilizar el mismo contexto de servidor de una solicitud a otra.

Las sesiones web permiten:

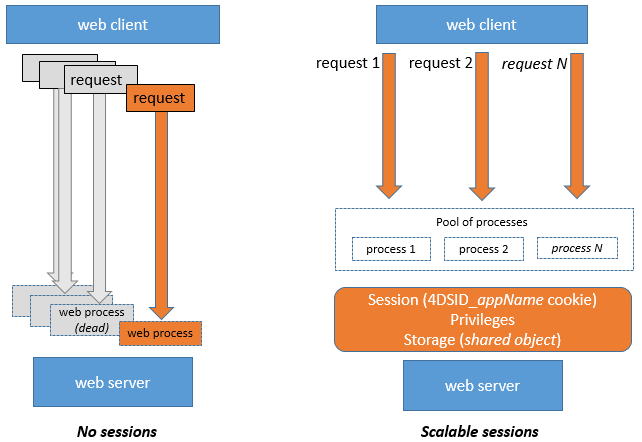

- manejar múltiples peticiones simultáneamente desde el mismo cliente web a través de un número ilimitado de procesos apropiativos (las sesiones web son escalables),

- gestionar la sesión a través de un objeto

Sessiony la Session API, - almacenar y compartir datos entre procesos de un cliente web utilizando el .storage de la sesión,

- asociar privilegios al usuario que ejecuta la sesión.

Las aplicaciones Destkop (cliente/servidor y monousuario) también ofrecen a los desarrolladores 4D sesiones específicas.

Usos

Las sesiones web se utilizan para:

- Aplicaciones web enviando peticiones http (incluyendo peticiones SOAP Web services y /4DACTION),

- llamadas a la REST API, que utilizan datastores remotos y páginas Qodly.

Activación de sesiones web

La funcionalidad de gestión de sesiones puede ser activada y desactivada en su servidor web 4D. Hay diferentes maneras de habilitar la gestión de la sesión:

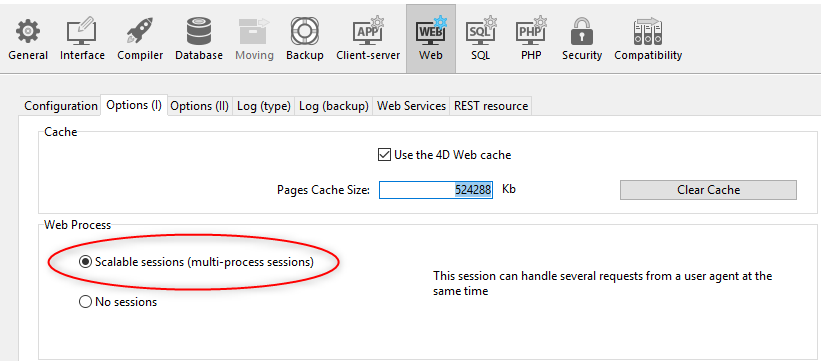

- Utilizando la opción de sesiones escalables en la página "Web/Opciones (I)" de la Configuración (configuración permanente):

Esta opción está seleccionada por defecto en los nuevos proyectos. Sin embargo, se puede desactivar seleccionando la opción Sin sesiones, en cuyo caso las funcionalidades de la sesión web se desactivan (no hay ningún objeto Session disponible).

- Usando la propiedad

.scalableSessiondel objeto Servidor Web (para pasar el parámetro settings de la función.start()). En este caso, esta configuración anula la opción definida en la caja de diálogo Configuración del objeto Servidor Web (no se almacena en el disco).

El comando

WEB SET OPTIONtambién puede definir el modo de sesión para el servidor Web principal.

En cualquier caso, la configuración es local para la máquina; por lo que puede ser diferente en el servidor web de 4D Server y en los servidores web de las máquinas 4D remotas.

Compatibilidad: una opción Sesiones legacy está disponible en proyectos creados con una versión de 4D anterior a 4D v18 R6 (para más información, consulte el sitio web doc.4d.com).

Implementación de la sesión

When sessions are enabled, automatic mechanisms are implemented, based upon a private cookie set by 4D itself: "4DSID__AppName_", where AppName is the name of the application project. Esta cookie hace referencia a la sesión web actual de la aplicación.

El nombre de la cookie se puede obtener utilizando la propiedad .sessionCookieName.

-

En cada petición del cliente web, el servidor web comprueba la presencia y el valor de la cookie privada "4DSID__AppName_".

-

Si la cookie tiene un valor, 4D busca la sesión que creó esta cookie entre las sesiones existentes; si se encuentra esta sesión, se reutiliza para la llamada.

-

Si la solicitud del cliente no corresponde a una sesión ya abierta:

- se crea una nueva sesión con una cookie privada "4DSID__AppName_" en el servidor web

- se crea un nuevo objeto Guest

Sessiondedicado a la sesión web escalable.

La creación de una sesión web para una petición REST puede requerir que una licencia esté disponible, consulte esta página.

Se puede acceder al objeto Session de la sesión actual a través del comando Session en el código de todo proceso web.

Almacenar y compartir información de sesión

Cada objeto Session proporciona una propiedad .storage que es un objeto compartido. Esta propiedad permite compartir información entre todos los procesos manejados por la sesión.

Fecha de caducidad de la sesión

Una sesión web escalable se cierra cuando:

- el servidor web está detenido,

- se ha alcanzado el tiempo de espera de la cookie de sesión.

La vida útil de una cookie inactiva es de 60 minutos por defecto, lo que significa que el servidor web cerrará automáticamente las sesiones inactivas después de 60 minutos.

Este tiempo de espera puede establecerse utilizando la propiedad .idleTimeout del objeto Session (el tiempo de espera no puede ser inferior a 60 minutos) o el parámetro connectionInfo del comando Open datastore.

Cuando se cierra una sesión web, si después se llama al comando Session:

- el objeto

Sessionno contiene privilegios (es una sesión de invitado) - la propiedad

.storageestá vacía - se asocia una nueva cookie de sesión a la sesión

Puede cerrar una sesión desde un formulario Qodly utilizando la función logout.

Privilegios

Fecha de caducidad de la sesión En el servidor web, puede proporcionar un acceso o unas funcionalidades específicas en función de los privilegios de la sesión.

Puedes asignar privilegios utilizando la función .setPrivileges(). En su código, puede comprobar los privilegios de la sesión para permitir o denegar el acceso utilizando la función .hasPrivilege(). Por defecto, las sesiones nuevas no tienen ningún privilegio: son sesiones Invitadas (la función .isGuest() devuelve true).

Ejemplo:

If (Session.hasPrivilege("WebAdmin"))

//Acceso concedido, no hacer nada

Else

//Mostrar una página de autenticación

End if

Los privilegios se implementan en el corazón de la arquitectura ORDA para proporcionar a los desarrolladores una tecnología poderosa para controlar el acceso al almacén de datos y a las funciones de la clase de datos. Para más información, consulte la página Privilegios del capítulo ORDA.

Ejemplo

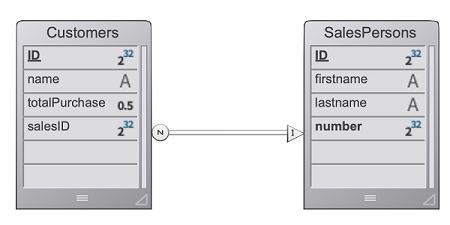

En una aplicación CRM, cada vendedor gestiona su propia cartera de clientes. El almacén de datos contiene al menos dos clases de datos vinculadas: Customers y SalesPersons (un vendedor tiene varios clientes).

Queremos que un vendedor se autentique, abra una sesión en el servidor web y que se carguen los 3 primeros clientes en la sesión.

- Ejecutamos esta URL para abrir una sesión:

http://localhost:8044/authenticate.shtml

En un entorno de producción, es necesario utilizar una conexión HTTPS para evitar que cualquier información no cifrada circule por la red.

- La página

authenticate.shtmles un formulario que contiene los campos de entrada userId y password y envía una acción 4DACTION POST:

<!DOCTYPE html>

<html>

<body bgcolor="#ffffff">

<FORM ACTION="/4DACTION/authenticate" METHOD=POST>

UserId: <INPUT TYPE=TEXT NAME=userId VALUE=""><br/>

Password: <INPUT TYPE=TEXT NAME=password VALUE=""><br/>

<INPUT TYPE=SUBMIT NAME=OK VALUE="Log In">

</FORM>

</body>

</html>

- El método authenticate project busca la persona userID y valida la contraseña contra el valor hash ya almacenado en la tabla SalesPersons:

var $indexUserId; $indexPassword; $userId : Integer

var $password : Text

var $userTop3; $sales; $info : Object

ARRAY TEXT($anames; 0)

ARRAY TEXT($avalues; 0)

WEB GET VARIABLES($anames; $avalues)

$indexUserId:=Find in array($anames; "userId")

$userId:=Num($avalues{$indexUserId})

$indexPassword:=Find in array($anames; "password")

$password:=$avalues{$indexPassword}

$sales:=ds.SalesPersons.query("userId = :1"; $userId).first()

If ($sales#Null)

If (Verify password hash($password; $sales.password))

$info:=New object()

$info.userName:=$sales.firstname+" "+$sales.lastname

Session.setPrivileges($info)

Use (Session.storage)

If (Session.storage.myTop3=Null)

$userTop3:=$sales.customers.orderBy("totalPurchase desc").slice(0; 3)

Session.storage.myTop3:=$userTop3

End if

End use

WEB SEND HTTP REDIRECT("/authenticationOK.shtml")

Else

WEB SEND TEXT("This password is wrong")

End if

Else

WEB SEND TEXT("This userId is unknown")

End if

Token de sesión (OTP)

El servidor web 4D le permite generar, compartir y utilizar tokens de sesión OTP (One-Time Passcode). Los tokens de sesión OTP se utilizan para asegurar comunicaciones con aplicaciones de terceros o sitios web. Para obtener información sobre OTP, por favor consulte la página contraseña de uso único en Wikipedia.

En 4D, los tokens de sesión OTP son útiles cuando se llama a URLs externas y se vuelve a llamar en otro navegador o dispositivo (móvil/ordenador). Normalmente, una aplicación de terceros envía un correo electrónico de confirmación que contiene un enlace de retrollamada en el que el usuario tiene que hacer clic. El enlace de retrollamada incluye el token OTP, para que la sesión que activó la retrollamada se cargue junto con sus datos y privilegios. Este principio permite compartir la misma sesión en varios dispositivos. Gracias a esta arquitectura, la cookie de sesión no está expuesta en la red, lo que elimina el riesgo de un ataque de hombre en el medio.

Los tokens de sesión pueden ser compartidos con sesiones de escritorio para implementar aplicaciones usando sesiones híbridas.

Generalidades

La secuencia básica de uso de un testigo de sesión OTP en una aplicación web 4D es la siguiente:

- El usuario web inicia una acción que requiere una conexión segura de terceros, por ejemplo una validación, desde una sesión específica.

- En su código 4D, crea un nuevo OTP para la sesión utilizando la función

Session.createOTP(). - Usted envía una solicitud a la aplicación de terceros con el token de sesión incluido en la retrollamda Uri. Tenga en cuenta que la forma de proporcionar la retrollamada Uri a una aplicación de terceros depende de su API (ver más adelante).

- La aplicación de terceros devuelve una petición a 4D con el patrón que usted proporcionó en la retrollamada Uri.

- La retrollamada de la petición se procesa en su aplicación.

Por definición, un token OTP sólo puede utilizarse una vez. En este escenario, si se recibe una petición web con un testigo de sesión como parámetro que ya ha sido utilizado, no se restaura la sesión inicial.

Procesando el OTP en la retrollamada

Las retrollamadas de aplicaciones de terceros que incluyen el token OTP pueden ser procesadas de diferentes maneras en su aplicación 4D. dependiendo de su desarrollo y de la API de terceros. Básicamente, tienes dos posibilidades para manejar el token: a través del parámetro $4DSID para un procesamiento automático, o a través de un parámetro personalizado que necesite procesar.

Uso de $4DSID en la URL

Utilizar el parámetro $4DSID es la forma más sencilla de procesar una retrollamada desde la aplicación de terceros:

- El token OTP se ofrece como parámetro directamente en la url de retrollamada utilizando la sintaxis estándar

?$4DSID=XXXX123. - En 4D, usted implementa un HTTP Request handler dedicado en su aplicación 4D utilizando las clases

IncomingMessageyOutgoingMessage. - Si el token

$4DSIDes válido, la sesión de usuario web relacionada se restaura automáticamente en cualquier proceso web con su almacenamiento y privilegios.

Una url 4DACCIÓN también puede ser usada en el lado 4D.

Utilizar un parámetro personalizado

El token OTP también se puede suministrar como un parámetro personalizado que necesita procesar específicamente para restaurar la sesión. Debe utilizar esta solución si:

- la aplicación de terceros no permite insertar parámetros como un

$4DSIDdirectamente en la Uri de redirección, y proporciona una API dedicada (la implementación depende de la aplicación de terceros), - o, quiere llamar a una función ORDA a través de REST para procesar la retrollamada, en cuyo caso es necesario pasar el OTP con la sintaxis de parámetro REST (por ejemplo,

?$params='["XXX123"]').

En ambos casos, necesita extraer el token del parámetro personalizado y llamar a la función Session.restore() con el token como parámetro.

Procesando un OTP inválido

El token OTP se considera inválido si:

- el token de sesión ya ha sido utilizado,

- el token de sesión ha caducado,

- el token de sesión no existe,

- la propia sesión original ha caducado.

En este caso, no se restaura ninguna sesión de usuario web y la sesión actual (si existe) se deja sin cambios. Normalmente, puede decidir mostrar una página de conexión o abrir una sesión guest.

La verificación de la validez del token OTP recibido depende de cómo fue manejado:

- Si utilizó un

$4DSID, puede almacenar una propiedad de estado personalizada en el almacenamiento de sesión en el momento de la creación de tokens, y compruebe este estado una vez que el token OTP fue recibido para ver si es el mismo valor (ver ejemplo). - Si uso la función

Session.restore(), devuelve true si la sesión se restauró correctamente.

Escenario con $4DSID

El escenario utilizando la clave $4DSID se ilustra en el siguiente diagrama:

La definición del gestor de peticiones HTTP de 4D:

[

{

"class": "OperationsHandler",

"method": "handleOperation",

"regexPattern": "/my4DApp/completeOperation",

"verbs": "get"

}

]

La clase singleton:

//Class OperationsHandler

shared singleton Class constructor()

function handleOperation($request : 4D.IncomingMessage)

$session:=Session

Escenario con función restore

El escenario usando un parámetro personalizado se ilustra en el siguiente diagrama:

La definición del gestor de peticiones HTTP de 4D:

[

{

"class": "OperationsHandler",

"method": "handleOperation",

"regexPattern": "/my4DApp/completeOperation",

"verbs": "get"

}

]

La clase singleton:

//Class OperationsHandler

shared singleton Class constructor()

Function handleOperation($req : 4D.IncomingMessage) : 4D.OutgoingMessage

Session.restore($req.urlQuery.state)

Ejemplo de validación de correo electrónico con $4DSID

- A user account is created in a Users dataclass. A $info object is received with the email and password. Se genera un OTP correspondiente a la sesión actual. A continuación, se devuelve una URL con esta OTP dada en el parámetro $4DSID.

//cs.Users class

Function create($info : Object) : Text

var $user : cs.UsersEntity

var $status : Object

var $token : Text

$user:=This.new() //create a new user

$user.fromObject($info)

$status:=$user.save()

//Store information in the session

//including user creation status

Use (Session.storage)

Session.storage.status:=New shared object("step"; "Waiting for validation email"; /

"email"; $user.email; "ID"; $user.ID)

End use

//Generate an OTP corresponding to the session

$token:=Session.createOTP()

// Return an URL with a $4DSID parameter

return "https://my.server.com/tools/validateEmail?$4DSID="+$token`

- Se envía al usuario esta URL como enlace en un correo electrónico. El prefijo URL

/validateEmailes manejado por un gestor de solicitudes HTTP personalizadas:

[

{

"class": "RequestHandler",

"method": "validateEmail",

"regexPattern": "/validateEmail",

"verbs": "get"

}

]

The validateEmail() function of the RequestHandler singleton:

//validateEmail class

shared singleton Class constructor()

Function validateEmail() : 4D.OutgoingMessage

var $result:=4D.OutgoingMessage.new()

//The session which generated the OTP is retrieved

//thanks to the $4DSID parameter given in the URL

If (Session.storage.status.step="Waiting for validation email")

$user:=ds.Users.get(Session.storage.status.ID)

$user.emailValidated() //set to true

$result.setBody("Congratulations <br>"\

+"Your email "+Session.storage.status.email+" has been validated")

$result.setHeader("Content-Type"; "text/html"

Use (Session.storage.status)

Session.storage.status.step:="Email validated"

End use

Else

$result.setBody("Invalid token")

End if

return $result

Dado que el parámetro $4DSID contiene una OTP válida correspondiente a la sesión original, el objeto Session hace referencia a la sesión que creó la OTP.

Se crea un nuevo usuario y se almacena cierta información en la sesión, especialmente el paso actual del proceso de creación de la cuenta de usuario (Esperando correo electrónico de validación) y el ID de usuario.

Contextos soportados

- Se admiten esquemas HTTP y HTTPS.

- Sólo sesiones escalables pueden ser reutilizados con tokens.

- Sólo se pueden reutilizar las sesiones de la base de datos local (las sesiones creadas en servidores web de componentes no se pueden restaurar).

- Los tokens se pueden compartir con sesiones de escritorio para accesos híbridos (escritorio y web).

Vida útil

Un testigo de sesión tiene una vida útil, y la propia sesión tiene una vida útil. El tiempo de vida útil del token de sesión puede definirse en la creación de tokens. Por defecto, el tiempo de vida del token es el mismo valor que el valor de .idleTimeout.

Una sesión solo se restaura mediante un token si tanto la vida útil del token de sesión como la vida útil de la sesión no han expirado. En otros casos (el testigo de sesión ha caducado y/o la propia sesión ha caducado), se crea una sesión de invitado cuando se recibe una petición web con un testigo de sesión.